|

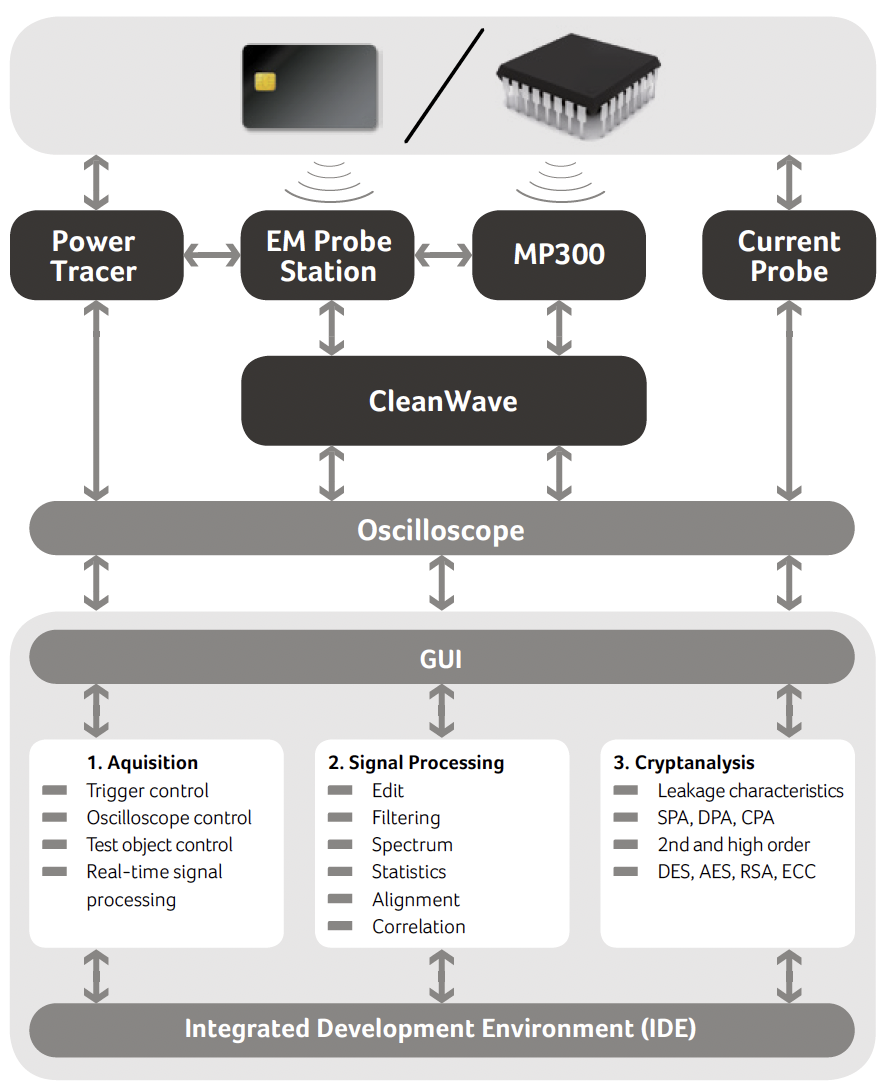

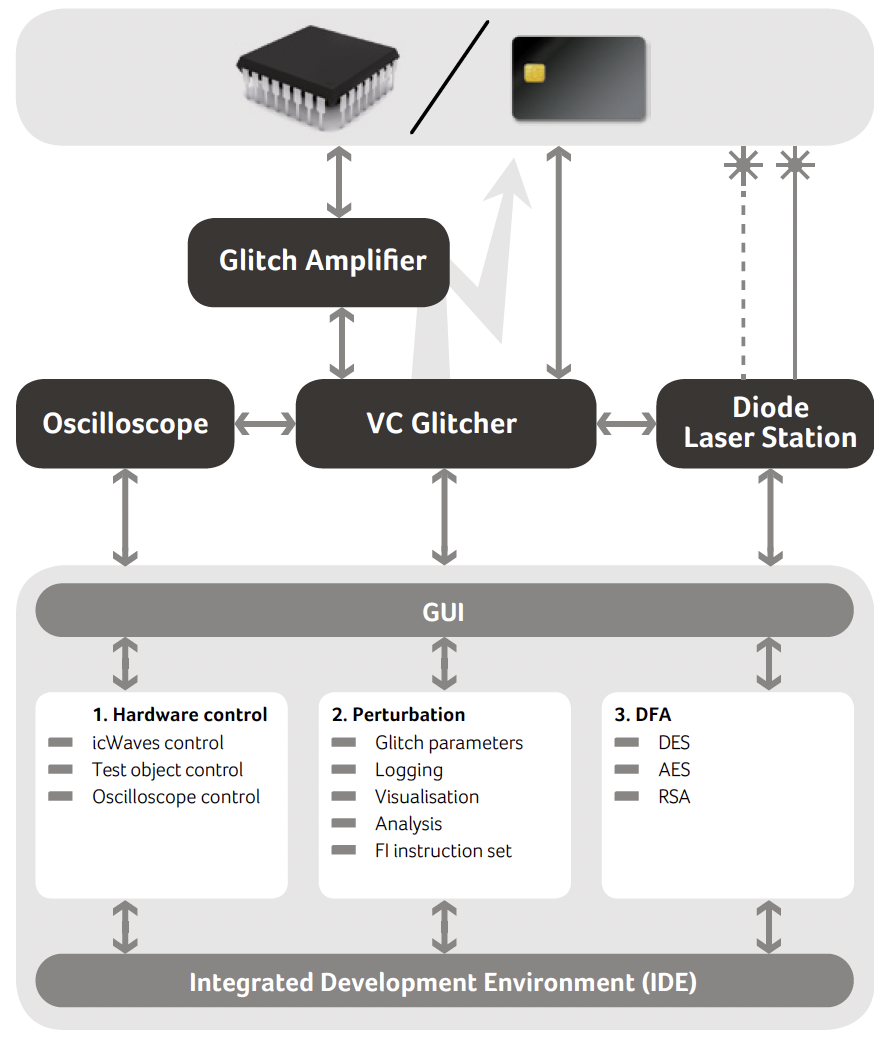

いけりりネットワークサービスはぺネトレ機器として、サイドチャネル攻撃の分析・対策機器、フォルトインジェクション攻撃の分析・対策機器や半導体スペクトラムアナライザーやオシロスコープなどのSDR(Software Defined Radio)機器を取り扱っております。

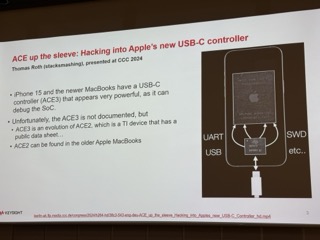

Riscure(現Keysight)創業者Mark氏 / PXI新モジュール / iPhoneのUSBCコントローラ解析

サイドチャネル攻撃について

サイドチャネル攻撃 (Side Channel Attack)は、暗号システムや他のセキュリティシステムにおける内部情報を直接攻撃するのではなく、システムが処理を実行する際に漏れ出る副次的な情報(サイドチャネル)を利用して秘密情報を推測する攻撃手法です。

通常、暗号化アルゴリズムやセキュリティシステムは数理的に安全であると想定されています。しかし、実際のシステム動作では、物理的な情報(例: 消費電力、電磁放射、処理時間)などのサイドチャネルから秘密情報が漏洩する可能性があります。サイドチャネル攻撃はこれらの物理的な特性を解析し、システムの内部で処理されている鍵やデータを推測します。

代表的なサイドチャネル攻撃の種類

1. 消費電力解析 (Power Analysis)

- 概要: 暗号化デバイスの消費電力の変動を観察し、暗号鍵や秘密情報を推測する。

- 手法:

- 簡易消費電力解析 (Simple Power Analysis, SPA):

- 消費電力の波形を直接観察し、鍵処理のパターンを特定。

- 差分消費電力解析 (Differential Power Analysis, DPA):

- 消費電力の統計的な変動を利用して暗号鍵を推測。

- 対象: スマートカード、IoTデバイス、暗号化モジュール。

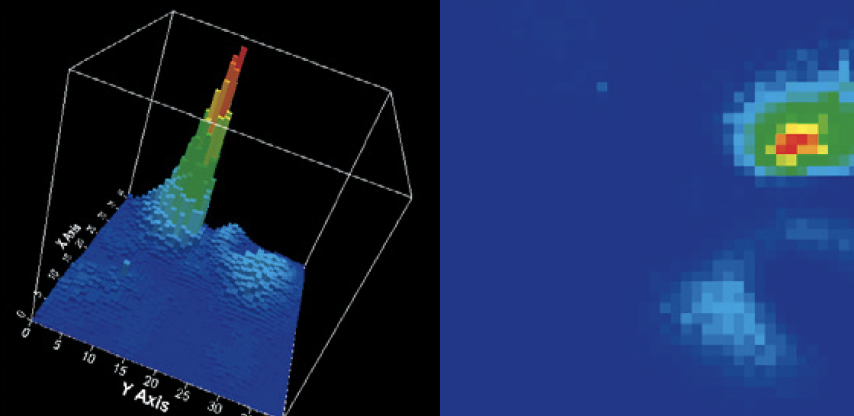

2. 電磁波解析 (Electromagnetic Analysis, EMA)

- 概要: デバイスが動作中に放射する電磁波を測定し、処理内容を復元する。

- 手法:

- 放射パターンの違いから暗号処理や鍵情報を推測。

- 対象: デバイスの筐体やケーブルから漏洩する電磁波。

3. 時間解析 (Timing Attack)

- 概要: 処理にかかる時間の違いを観察し、内部の処理内容や鍵情報を推測する。

- 例: 暗号アルゴリズムでの条件分岐やループ回数が処理時間に影響を与える。

- 対象: 暗号化アルゴリズム全般(例: RSA、ECDSA)。

4. キャッシュタイミング攻撃 (Cache Timing Attack)

- 概要: プロセッサのキャッシュメモリの使用状況を分析し、暗号化に使用される鍵を推測する。

- 例: プロセッサ上のAES暗号アルゴリズムのキャッシュアクセスパターンを解析。

5. 音響解析 (Acoustic Analysis)

- 概要: デバイスが動作中に発生する音波を分析し、鍵やデータを推測する。

- 例: キーボードのタイピング音やハードディスクの駆動音。

6. 光学攻撃 (Optical Analysis)

- 概要: デバイスのLEDの点滅や光の強度変化を観察し、データ処理内容を推測する。

- 例: ルータのLEDの点滅パターンがデータ通信の内容を示唆する。

7. 温度・放射攻撃

- 概要: デバイスの表面温度や熱放射の変化を測定し、処理の状態を推測する。

- 対象: 高性能なデバイスや大型システム。

サイドチャネル攻撃への対策としては以下の方法があります。

1. 物理的な漏洩の低減

- デバイスの筐体にシールドを施す(電磁波や音波の遮断)。

- ノイズやランダムデータを挿入して測定を困難にする。

2. アルゴリズムレベルでの対策

- 処理時間を一定にする(タイミング攻撃の防止)。

- 暗号鍵の一部をランダム化して消費電力や電磁波の変動を無効化。

3. ハードウェア設計の改善

- 漏洩耐性の高い設計を採用(例: ハードウェア暗号モジュール)。

- 消費電力や電磁波を抑える回路設計。

4. 監視と評価

- サイドチャネル攻撃の試みを検出するセンサやモニタリングシステムを導入。

- 定期的なペネトレーションテストで漏洩を評価。 |