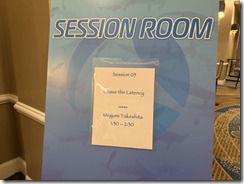

SharkfestUS ’25 にて竹下のセッション枠のChasing the latency無事終了しました。これまでで一番人来たかもしれません。ご参加いただいた皆様ありがとうございました。

一般向けにはある程度時間が経ってからWireshark公式Youtubeで公開されていくと思います。youtube.com/@WireSharkFest https://www.youtube.com/@WireSharkFest

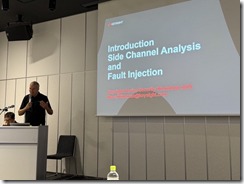

Riscure創業者のMarkさんによるサイドチャネル攻撃、フォルトインジェクション攻撃の解説。

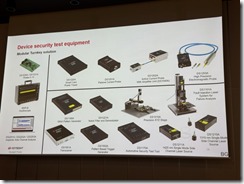

モジュール化され新しくなったRiscure製品群も紹介されていました。

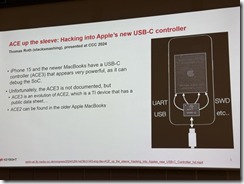

新しいiPhoneのUSBCコントローラーへの侵入(3Dプリンタでの自作FI)や

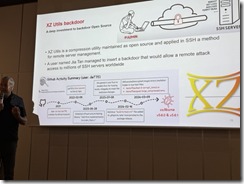

XZユーティリティも話題になっていました。

新しいシャーシ型に対応した計測モジュール類です

弊社ページは https://www.ikeriri.ne.jp/security/sidechannel.html

インターロップ東京 Best Of Show Award受賞のパケキャプアプライアンスIOTAの上位モデルIOTA 10 Coreが登場します。

2 × 1/10G RJ-45、2 × 10G SFP+のキャプチャポートと16TBのストレージ、Grafanaな見える化で最大 20 Gbps / 10 Mppsでキャプチャ・保存・解析が行えます。

詳細は

https://www.ikeriri.ne.jp/develop/profitap/iota10gcore.html

11/19: Bad USB機器によるペネトレーションテスト入門

いけりりネットワークサービス株式会社ではHak5社USB Rubber Duckyを用いて実際にペネトレを実施する「Bad USB機器によるペネトレーションテスト入門」をオープン開催しております。自社にてBadUSB による侵入テストを計画・実施を検討されている方はぜひご検討くださいませ。→https://ikeriri.ne.jp/learning/badusb1.html

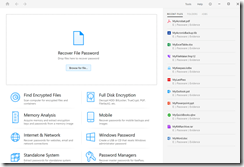

05/05: PasswareKit Forensic 2023.2

パスワード復元 ディスク丸ごと暗号化 仮想通貨復元ツールのPassware Kit Forensicがアップデートしました!バージョン2023.2.0では仕様変更後のNTFS,BitLockerやLUKS、Apple DMGなどにも対応し、暗号通貨の回復などランサムウェア対策も行えます。http://www.ikeriri.ne.jp/security/passwarekit.html

04/19: Profitap社IOTA新バージョン登場

Sharkfest 2022 Asiaにて、Profitap社 社長GeoffreyさんとTDS CTO Domさん

新しいタップ製品もありました。

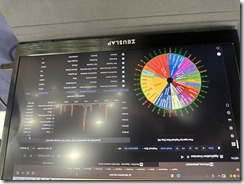

新しいIOTAは非常に美しくて実用的なWebUIになっています

特にIOTAのWebUIでは、昔のSnifferを彷彿させるようなマトリックス図が特におすすめです。

詳細はこちらを →https://www.ikeriri.ne.jp/develop/profitap/iota.html

弊社取扱パケキャプツールCommViewForWiFiおよびサイトサーベイツールTamoGraphのWiFi6E対応ですが、

Intel AX210ではIntel最新ベースドライバで6GHzパケットキャプチャ・サイトサーベイ動作OKですが

、AX211では2.4/5GHzのみで6GHzが認識されない問題が出ています(環境により?)

(Intel側ファームウェアの初期スキャンに関連か?)現在TamoSoft社にも伝えております

※シールドルームなどの初期スキャンのない環境では動作する可能性があります。

現在の対策としては、ひとまずはAX210にM.2換装が回避策ですが、今後のバージョンアップをお待ちください

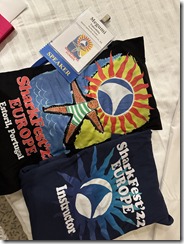

11/02: バッジとTシャツ@Sharkfest'22EU

07/15: Sharkfestいただいたもの

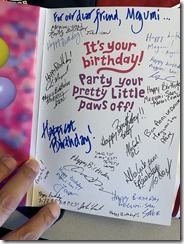

いけりり@Sharkfest'22でいただいたものなどを紹介します。まずはWireshark開発者の署名入りのバースディカード

Bettyさんからノート・キーホルダー・シール

もちろんWirehsharkつながり

ポロシャツ

Tシャツ

JeffさんからLEGO(Sharkつながり)

また、書籍などもありがとうございます。

ProfitapからはPcap帽子

P-capともじってます。

Markさんからバーベキューソースです

特に右のものは地元の有名なのみたいです

さすがカンザス

カレンさんからチョコレートもいただきました

どうもありがとうございました!